Une campagne d'attaque utilise la manipulation psychologique et un faux écran bleu de la mort de Windows pour tromper des victimes et les pousser à installer elles-mêmes un malware. Elle cible le secteur hôtelier en Europe.

Des cybercriminels mènent une campagne de phishing contre le secteur de l'hôtellerie en Europe. Selon les chercheurs de Securonix, cette opération baptisée PHALT#BLYX se distingue par sa méthode d'ingénierie sociale de type ClickFix.

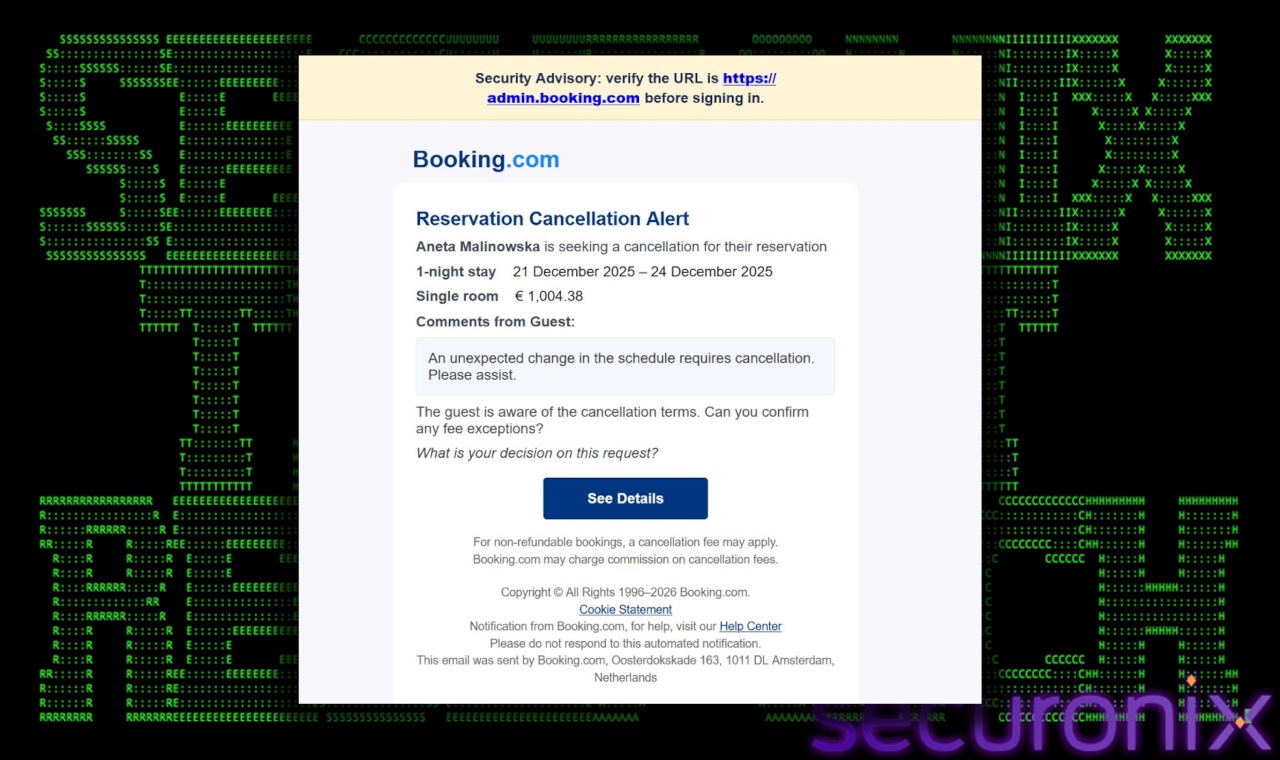

Des cybercriminels mènent une campagne de phishing contre le secteur de l'hôtellerie en Europe. Selon les chercheurs de Securonix, cette opération baptisée PHALT#BLYX se distingue par sa méthode d'ingénierie sociale de type ClickFix.Elle exploite un faux Blue Screen of Death (BSOD) de Windows pour pousser les employés à installer eux-mêmes un malware. L'attaque débute par un e-mail frauduleux se faisant passer pour Booking.com, signalant l'annulation d'une réservation avec des frais élevés, afin de créer un sentiment d'urgence.

Pour tromper la vigilance des employés

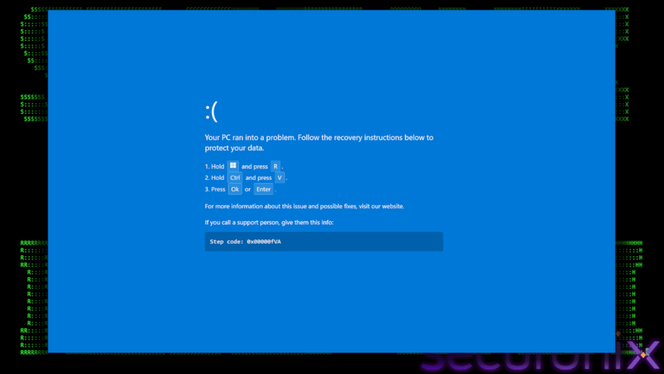

Le piège se referme lorsque la victime clique sur un lien dans l'e-mail. Elle est redirigée vers un clone du site de Booking.com qui affiche rapidement un message d'erreur. En cliquant sur le bouton pour rafraîchir la page, le navigateur passe en plein écran et simule un plantage système critique via un faux BSOD.

Une fenêtre apparaît alors, donnant des instructions pour réparer le soi-disant problème en ouvrant la boîte de dialogue Exécuter de Windows, et en y collant une commande préalablement copiée dans le presse-papiers.

Cette technique " repose sur les propres mains de l'utilisateur pour contourner les contrôles de sécurité qui bloqueraient normalement l'exécution automatisée de scripts. "

Quelles sont les étapes de l'infection ?

Quelles sont les étapes de l'infection ?Une fois la commande PowerShell exécutée, le processus d'infection se déroule en plusieurs étapes discrètes.

En arrière-plan, le script télécharge un fichier MSBuild (.proj) et utilise l'outil légitime de Microsoft, MSBuild.exe, pour le compiler et l'exécuter. Cette méthode permet de contourner les antivirus en abusant d'un processus de confiance.

Le malware prend alors des mesures pour assurer sa survie. Il désactive Windows Defender, ajoute des exclusions pour ses propres fichiers et établit la persistance en plaçant un fichier raccourci (.url) dans le dossier de démarrage. La charge utile finale est une version du cheval de Troie DCRat, un outil d'accès à distance.

Une campagne d'attaque à l'accent russe

Plusieurs indices, comme des chaînes de débogage en cyrillique dans les scripts et l'utilisation de DCRat (populaire sur les forums russes), pointent vers des attaquants russophones.

merci à GNT